Vous avez une infrastructure informatique? Savez-vous à quel point il est sécurisé? La réponse fera probablement mal, mais c'est le genre de mauvaises nouvelles que vous feriez mieux de recevoir le plus tôt possible.

La seule façon raisonnablement sûre de savoir ce qui se passe avec vos serveurs est d'appliquer une série solide de tests de pénétration. Votre objectif ultime est de découvrir toutes les vulnérabilités dangereuses afin de pouvoir les verrouiller.

Par «vulnérabilité dangereuse», j'entends des choses évidentes comme des ports ouverts non protégés et des logiciels non corrigés. Mais je veux dire également l'existence de renseignements librement disponibles sur votre organisation qui flottent probablement autour d'Internet, attendant d'être collectés et retournés contre vous.

Le test du stylo est composé de trois parties très différentes, chacune avec ses propres outils et protocoles uniques.

- Collecte passive d'informations , où les testeurs parcourent Internet public à la recherche d'indices subtils ou révèlent négligemment des données privées qui peuvent être utilisées contre l'organisation.

- Collecte active d'informations , où les réseaux et les serveurs de l'organisation sont analysés à la recherche de vulnérabilités potentielles.

- Identifier les exploits qui pourraient éventuellement être exécutés contre l'infrastructure de l'organisation.

Regardons ceux-là un à la fois.

Collecte passive d'informations (OSINT)

Supposons que votre entreprise compte environ 50 employés et une poignée de contractants externes, chacun étant très probablement actif sur les réseaux sociaux professionnels et personnels. Et dites que vous avez la gamme habituelle de sites Web d'entreprise et de produits et de comptes de médias sociaux (comme LinkedIn).

Maintenant, faites une pause et essayez d'imaginer que vous êtes un pirate informatique à la recherche d'informations exploitables sur votre entreprise qu'il peut utiliser pour lancer une attaque. En supposant qu'il s'en tiendra exclusivement à l'Internet public et qu'il n'enfreindra aucune loi, combien pensez-vous qu'il trouvera?

Pas trop? Après tout, personne n'est assez stupide pour publier des mots de passe et des informations de compte sur Internet, non?

Peut-être. Mais vous ne croirez pas à quel point il peut être facile d'utiliser ce qui est là pour comprendre tous les mots de passe et les informations d'administration dont les pirates auront besoin pour obtenir ce qu'ils recherchent. Tu ne me crois pas? Faites vous-même des informations passives.

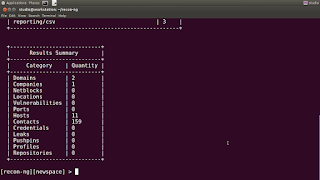

Parmi les outils de collecte d'informations fantastiques / effrayants disponibles pour vous aider (qui incluent également Maltego et Shodan), il existe un excellent package open source basé sur Linux nommé Recon-ng - à propos duquel j'ai créé un cours vidéo sur Pluralsight .

Vous commencez par fournir à Recon-ng des informations sur votre entreprise et choisissez les analyses particulières qui vous intéressent. Tout le travail acharné sera alors effectué par des outils qu'ils appellent modules . Chacun des 90+ modules disponibles est un script qui lit les données de la base de données Recon-ng et lance une opération d'analyse sur une ressource de données distante.

En fonction de vos choix, Recon-ng analysera intelligemment de vastes volumes de DNS, de médias sociaux et de résultats de moteurs de recherche, ainsi que des affichages de positions riches en informations pour les nouveaux développeurs et des astuces pour les adresses e-mail internes relatives à votre cible. Une fois cela fait, le logiciel préparera un rapport qui vous garantira d'effrayer la lumière du jour.

Avec ces informations, tout pirate aurait à faire est de parcourir les données et de définir la date de lancement de votre attaque. Avec ces informations, tout ce que vous aurez à faire est de renforcer vos défenses et de parler avec votre équipe d'être beaucoup plus prudent lors de la communication en ligne.

Cet acronyme OSINT que j'ai utilisé ci-dessus? Il signifie Open Source Intelligence. Des trucs que tout le monde peut obtenir.

Collecte active d'informations (évaluation de la vulnérabilité)

Outre toutes les choses que vous laissez inconsidérément traîner sur Internet, il y a probablement beaucoup plus qu'un pirate peut en savoir plus sur votre infrastructure à partir de l'infrastructure elle-même. Si vos serveurs sont sur un réseau, c'est parce que, dans une certaine mesure, vous voulez qu'ils soient exposés aux utilisateurs du réseau. Mais cela pourrait également exposer des choses que vous préférez garder silencieuses, y compris le fait que vous exécutiez un logiciel bogué et ouvert aux exploits.

La bonne nouvelle est que les acteurs gouvernementaux et industriels - comme le NIST du gouvernement américain et leur base de données nationale sur la vulnérabilité - suivent activement les vulnérabilités logicielles depuis des décennies et mettent leurs informations à disposition gratuitement. La mauvaise nouvelle est que leurs bases de données contiennent des centaines de milliers de ces vulnérabilités et cela rend la lecture vraiment ennuyeuse.

Vous souhaitez pouvoir analyser rapidement et régulièrement votre réseau et les périphériques qui y sont connectés pour vous assurer qu'il n'y a rien qui nécessite des correctifs, mais il n'est tout simplement pas humainement possible de le faire manuellement. Oubliez donc les humains. Vous allez avoir besoin d'un logiciel.

Les analyseurs de vulnérabilité sont des outils logiciels qui analysent automatiquement votre réseau et vos serveurs à la recherche de logiciels non corrigés, de ports ouverts, de services mal configurés et de vecteurs d'exploitation potentiels (comme l'injection SQL ou les scripts intersites). En règle générale, le logiciel gère les données de vulnérabilité et recherche les correspondances avec ce que vous avez exécuté. Il vous incombe de définir la cible, de définir les types d'analyses que vous souhaitez exécuter, de lire les rapports qui sortent de l'autre côté et, plus important encore, de réparer tout ce qui est cassé.

Les packages de numérisation commerciaux avec niveaux gratuits incluent Nessus, Nexpose et Burp Suite. OpenVAS est un outil mature et entièrement open source qui peut gérer à peu près tout ce que vous lui lancez. Et, plus commodément, il se trouve que ma collection Pluralsight comprend également un guide vidéo sur l'utilisation d'OpenVAS .

Une distribution exceptionnelle pour exécuter toutes sortes d'analyses et de tests est la distribution Kali Linux. Kali, qui est lui-même hautement sécurisé par défaut, est livré avec des dizaines de logiciels de mise en réseau et de sécurité préconfigurés. OpenVAS, bien qu'il soit facile à installer sur Kali, a été exclu du profil par défaut en raison de sa taille.

Il est courant d'exécuter Kali dans un environnement virtuel comme VirtualBox plutôt que de le faire occuper une machine physique entière. De cette façon, vous pouvez isoler en toute sécurité vos tests de vos activités de calcul habituelles… sans oublier de vous faire économiser beaucoup de temps et d'argent.

Tests d'exploitation (pénétration)

Voici ( après avoir obtenu l'autorisation explicite de la direction de l'organisation) où vos testeurs de stylo essaient de pénétrer réellement vos défenses pour voir jusqu'où elles peuvent aller. Les testeurs utiliseront des outils comme Metasploit Framework (souvent aussi exécuté à partir de Kali Linux), qui exécute des exploits en direct contre l'infrastructure cible. Ma malchance: je n'ai pas de cours sur Metasploit, mais d' autres auteurs de Pluralsight en ont .

L'objectif immédiat est de tirer parti des exploits du réseau ou du système d'exploitation découverts lors des premières étapes du processus d'analyse. Mais l'idée ultime, bien sûr, est de supprimer les failles de sécurité que votre testeur de stylo découvre. Tous les tests dans le monde ne vous feront pas une once de bien si vous ne vous en servez pas pour vous améliorer.

Outre les outils de piratage purement techniques que vous utiliserez, la phase d'exploitation des tests de plume peut également intégrer une bonne vieille ingénierie sociale. C'est là (lorsque cela est autorisé) que vous pouvez utiliser des e-mails, des appels téléphoniques et des contacts personnels pour essayer de tromper les employés en leur donnant des informations sensibles.

C'est beaucoup de travail et nécessite beaucoup de formation et de préparation pour bien le faire. Mais si vous êtes responsable des ressources informatiques de votre entreprise, vous ne pouvez pas laisser les tests de plume pour plus tard.

Alors, quelle est votre prochaine étape? Si vous êtes un bricoleur, parcourez bien sûr certaines ressources en ligne ou didacticiels et plongez directement. Sinon, trouvez un professionnel de confiance et voyez ce qu'il recommande.

Bonne chance!

Ne pensez pas que je suis juste une sorte de geek unidimensionnel. Outre mes cours Pluralsight , j'écris également des cours de livres sur Linux et AWS et même un cours hybride appelé Linux in Motion qui comprend plus de deux heures de vidéos et environ 40% du contenu de mon livre Linux in Action . D'accord. Je suppose donc que je suis une sorte de geek unidimensionnel.

Aucun commentaire:

Enregistrer un commentaire